Pentester. Praca, umiejętności, zarobki.

Najważniejsze informacje o zawodzie pentestera. Dowiesz się na czym polega i jak wygląda rynek pracy oraz zarobki.

Pentester, inaczej tester penetracyjny, to jedna z najbardziej dynamicznie rozwijających się specjalizacji w branży IT. Jego głównym zadaniem jest symulowanie ataków na systemy informatyczne w celu wykrycia potencjalnych luk i zagrożeń. Rola cyberbezpieczeńśtwa rośnie. CERT Polska w raporcie 2022 podsumowuje, że liczba incydentów bezpieczeństwa wzrosła o 34% rok do roku.

To nie jest też coś dalekiego, sami wielkorotnie widzieliśmy w logach naszego systemu złośliwie spreprawane zapytania, które miały na celu testowanie naszych zabezpieczeń.

Tak dzieje się nie tyko w Polsce, ale też na świecie, co potwierdza World Economic Forum. Stąd zapotrzebowanie na specjalistów od bezpieczeństwa jest coraz większe, a jedną z takich specjalizacji jest właśnie pentester.

W tym artykule omówimy:

- Na czym polega praca pentestera?

- Kluczowe umiejętności testera pentracyjnego

- Narzędzia do testów penetracyjnych

- Ścieżka kariery pentestera

- Rynek pracy

- Zarobki

Na czym polega praca pentestera?

Pentester jest nazywany też testerem penetracyjnym. Najogólniej można powiedzieć, że wykonuje testy bezpieczeństwa systemów IT, które nazywa się testami penetracyjnymi, a potem ocenia stan bezpieczeństwa sprawdzanego systemu. Pentester sprawdza system pod kątem znanych podatności i jego odporności na różnego rodzaju ataki. Testowanie odbywa się na konfiguracji sieciowej, systemowej, usługach działających na serwerze, jak i na warstwie aplikacji. Do tego, po analizie systemu, oprócz sprawdzenia standardowych podatności, tester zabezpieczeń może wymyślać niestandardowe wektory ataku w oparciu o swoją wiedzę.

W odróżnieniu od hackera tego typu testy są przeprowadzane za wiedzą i zgodą klienta. Mają na celu zwiększenie odporności systemu. Dlatego też testowanie penetracyjne zaliczane jest do hackowania “white hat”. Od “gray hacking” pentesting odróżnia stosowanie wysokich standardów etycznych. “Black hacking” co prawda może polegać na stosowaniu podobnych technik, ale zupełnie inne są zarówno etyka działania, jaki i jego cel.

Proces testowania penetracyjnego można zawrzeć w następujących krokach:

- Ustalenie zakresu i planu testów

- Zidentyfikowanie wektorów ataku

- Próby sforsowania systemu

- Raportowanie

Pierwszy krok wymaga omówienia z klientem całego procesu. Jego oczekiwań, systemów, podania swoich rekomendacji i wypracowania zakresu testów. To pozwoli na przygotowanie planu pasującego do oczekiwań organizacji, która zamawia testy, ale przede wszystkim do testowanego systemu.

Kolejny krok to research, w trakcie którego pentester identyfikuje potencjalne wektory ataku. Tu zbierane są różne informacje o systemie, np, dzięki OSINT (Open-Source Intelligence). Ten krok jest szczególnie przydatny w testach penetracyjnych odbywających się wewnątrz organizacji. Testy penetracyjne z zewnątrz są o wiele bardziej standardowe, szczególnie, jeżeli mówimy o usługach webowych.

Czas na właściwe testy. To tu odbywa się “hackowanie”. Są to próby wykorzystania zidentyfikowanych wektorów ataku w celu złamania zabezpieczeń, czy też obnażenia ich słabości. Tu często wykorzystywane są dodatkowe, specjalistyczne narzędzia, ale również cała wiedza i umiejętności pentestera, czy nawet socjotechniki.

Kluczowe dla całego procesu jest właściwe raportowanie wyników, tak by zapewnić jasne rekomendacje, opisać problemy i wytłumaczyć potencjalne konsekwencje. To niestety znowu oznacza tworzenie dokumentów i rozmowy z klientem.

Kluczowe umiejętności pentestera

Tester penetracyjny jest osobą, która powinna mieć szeroki wachlarz umiejętności, bo pozycja ta łączy wiele mniejszych dziedzin. Tylko tak będzie skutecznie wykonywać swoją pracę. Oto 10 umiejętności, które przydzą się w tym zawodzie:

- Znajomość systemów operacyjnych: Pentester powinien znać zarówno systemy Windows, Linux, jak i macOS, aby móc identyfikować i wykorzystywać ich potencjalne luki.

- Programowanie i skryptowanie: Znajomość języków programowania takich jak Python, Java, JavaScript jest niezbędna do automatyzowania pracy. Nie musi mieć dogłębnej wiedzy o programowaniu, ale modyfikowanie i tworzenie prostych skryptów umożliwia efektywną pracę.

- Zrozumienie sieci: Wiedza na temat protokołów sieciowych, topologii sieci i usług sieciowych jest kluczowa do identyfikacji potencjalnych punktów ataku, szczególnie jeżeli mówimy o usługach webowych, które są najbardziej narażone na ataki.

- Znajomość technik ataku: Pentester musi znać różne metody ataku, zarówno w teorii, jak i w praktyce. Tu przyda się wiedza taka jak OWASP Top 10, jak i o technikach phishingowych.

- Znajomość narzędzi do testów penetracyjnych: Narzędzia takie jak Metasploit, Burp Suite czy Nmap są niezbędne w pracy pentestera.

- Umiejętności analityczne: Pentester musi być w stanie analizować skomplikowane systemy i aplikacje, identyfikując potencjalne luki i zagrożenia. Łatwe poruszanie się między ogółem i szczegółem ułatwia tu sprawę.

- Umiejętności komunikacyjne: Po przeprowadzeniu testów, pentester musi być w stanie jasno i zrozumiale przekazać wyniki swojej pracy klientowi lub zespołowi IT.

- Etyka zawodowa: Ze względu na dostęp do wrażliwych danych i systemów, pentester musi działać z najwyższą etyką zawodową, dbając o prywatność i bezpieczeństwo informacji.

- Ciągłe kształcenie: Cyberbezpieczeńśtwo jest dynamicznie rozwijającą się dziedziną, dlatego pentester powinien być na bieżąco z najnowszymi trendami, technikami ataku i narzędziami.

- Umiejętności rozwiązywania problemów: Często pentester będzie musiał myśleć kreatywnie i innowacyjnie, aby znaleźć i wykorzystać luki w zabezpieczeniach.

Narzędzia do testów penetracyjnych

W codziennej pracy pentesterzy używają wielu narzędzi. Niektóre z nich są dedykowane testom penetracyjnym, inne mają też szersze zastowowania. Jest też wiele narzędzi, które na co dzień przydane są administratorom systemów, ale z powodzeniem mogą zostać użyte w testowania zabezpieczeń.

Oto lista kilku popularnych narzędzi:

- Metasploit: To wszechstronne narzędzie do testów penetracyjnych, które oferuje wiele gotowych modułów do eksploatacji znanych luk w zabezpieczeniach.

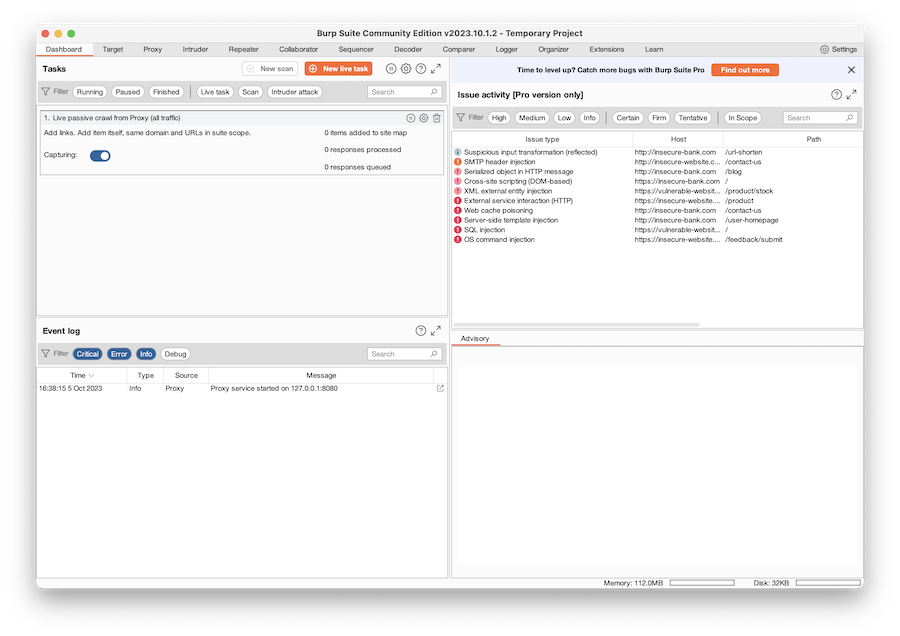

- Burp Suite: Popularne narzędzie do testowania bezpieczeństwa aplikacji webowych, które umożliwia przechwytywanie, analizę i modyfikację ruchu sieciowego.

- Nmap: Skaner sieciowy służący do identyfikacji uruchomionych usług i otwartych portów na docelowych systemach.

- Wireshark: Analizator pakietów sieciowych, który pozwala na głęboką analizę ruchu sieciowego w czasie rzeczywistym.

- John the Ripper: Narzędzie do łamania haseł, które potrafi radzić sobie z wieloma formatami hashy.

- SQLmap: Automatyczne narzędzie do wykrywania i eksploatacji luk SQL Injection w aplikacjach webowych.

- Hydra: Szybki i skuteczny brute-forcer, który potrafi atakować wiele protokołów i usług.

- OWASP ZAP: Otwarte narzędzie do testowania bezpieczeństwa aplikacji webowych, które oferuje wiele funkcji, takich jak skanowanie, przechwytywanie ruchu czy fuzzing.

- Nikto: Skaner do identyfikacji potencjalnych problemów i luk w aplikacjach webowych.

- Aircrack-ng: Zestaw narzędzi do testowania bezpieczeństwa sieci Wi-Fi, umożliwiający przechwytywanie pakietów, łamanie haseł i analizę ruchu.

W żadnym razie nie jest to wyczerpująca lista i nie należy jej tak traktować, bo narzędzi jest znaczenie więcej.

Ścieżka kariery pentestera

Jak zostać pentesterem?

Ze względu na wszystkie wymienione do tej pory umiejętności, które powinien posiadać pentester są dwie idealne ścieżki do zostania pentesterem.

Pierwsza to studia na kierunkach informatycznych i okołoinformatycznych. Takie studia zapewniają dobre podstawy do takiej pracy. Po pierwsze w programie nauczania powinna znaleźć się wiedza o systemach operacyjnych i ich działaniu, sieci i protokołach sieciowych oraz o programowaniu. Konieczność tworzenia własnych projektów jak i późniejszego raportowania wyników też pomaga. Dlatego pracodawcy chętnie sięgają po absolwentów takich kierunków, również w cyberbezpieczeństwie. Oczywiście przyda się tu też samodzielne poznawanie tajników testowania penetracyjnego lub odbycie dodatkowych kursów.

Druga ścieżka to przejście z innej pozycji w IT. Tu oczywistymi specjalizacjami są: tester oprogramowania, administrator sieciowy/systemowy, programista, analityk bezpieczeństwa. Osoby pracujące na tych stanowiskach często mają już doświadczenie w pracy z technologiami IT i dobrą znajomość systemów oraz aplikacji. Dzięki temu mogą łatwiej zrozumieć potencjalne zagrożenia i luki w zabezpieczeniach.

Tester oprogramowania, przyzwyczajony do szukania błędów w kodzie, może skupić się na identyfikacji podatności w aplikacjach. Administrator sieciowy lub systemowy, znający architekturę i konfigurację infrastruktury IT, będzie miał przewagę w rozumieniu potencjalnych punktów ataku na poziomie sieciowym. Programista, z doświadczeniem w tworzeniu aplikacji, może wykorzystać swoją wiedzę do identyfikacji i eksploatacji luk w zabezpieczeniach. Analityk bezpieczeństwa, z kolei, mający doświadczenie w ocenie ryzyka i analizie zagrożeń, może skupić się na bardziej zaawansowanych technikach ataku i strategiach obrony.

Oczywiście do kariery pentestera prowadzą też inne drogi, przedstawiamy te najbardziej prawdopodbne.

Jak rozwijać karierę?

Zwykle pentesterzy zaczynają swoją karierę od testowania aplikacji webowych, skupiając się na najbardziej powszechnych zagrożeniach. W czasie kariery warto zadbać o poszerzanie swoich kwalifikacji. W cyberbezpieczeństwie popularne są różnego rodzaju certyfikacje i szkolenia, takie jak Certifed Ethical Hacker, OSCP.

Kolejnym krokiem w karierze pentestera może być specjalizacja, ze względu na to, że testowanie penetracyjne jest bardzo szeroką dziedziną. Możesz stać się ekspertem od tworzenia exploitów, inżynierii społecznej, IoT, sieci wewnętrznych, aplikacji mobilnych, systemów płatności. Wiele z tych dziedzin oferuje dodatkowe certyfikacje, które otwierają kolejne możliwości.

Rynek Pracy

Jeżeli chodzi o możliwości pracy dla testerów penetrujących, mamy dwie główne możliwości.

Pierwsza z nich to wewnętrzne zespoły cyberbezpieczeństwa w dużych organizacjach. W takich strukturach pentesterzy są częścią zespołu odpowiedzialnego za monitorowanie, analizę i reagowanie na zagrożenia wewnętrzne i zewnętrzne. Ich głównym zadaniem jest regularne testowanie infrastruktury IT firmy w celu wykrycia i eliminacji potencjalnych luk w zabezpieczeniach. Praca w wewnętrznym zespole pozwala na dogłębne poznanie specyfiki danej organizacji, co może być kluczowe w skutecznym wykrywaniu zagrożeń. Dodatkowo, daje to możliwość budowania długoterminowych strategii bezpieczeństwa dostosowanych do potrzeb konkretnej firmy.

Warto zauważyć, że w takich organizacjach często mamy do czynienia pozycją Secruity Engineera, a nie Pentestera. Jest to osoba, która dba zarówno o wykrywanie podatności, jak i ich łatanie, a także wdrażanie procedur bezpieczeństwa.

Druga to firmy specjalizujące się w doradztwie i prowadzeniu projektów związanych z cyberbezpieczeństwem. W takich firmach pentesterzy pracują z różnorodnymi klientami, oferując usługi z zakresu testów penetracyjnych, audytów bezpieczeństwa czy doradztwa w zakresie cyberbezpieczeństwa. Praca w firmie doradczej pozwala na zdobycie doświadczenia w różnych branżach i technologiach, co może być niezwykle wartościowe w rozwoju zawodowym. Testerzy penetrujący w takich firmach często mają okazję uczestniczyć w projektach międzynarodowych, co pozwala na zdobycie globalnej perspektywy w zakresie zagrożeń i praktyk związanych z cyberbezpieczeństwem.

Ofert pracy dla pentesterów warto szukać w kategoriach:

Oferty pracy bezpieczeństwo

Oferty pracy testowanie

Zarobki pentester

Jeżeli chodzi o zarobki, to skupimy się na danych dla Polski. Pentesterzy zarabiają podobnie jak Testerzy automatyzujący.

Średnio dla umowy o pracę jest to około 9000 złotych na rękę. Zarobki, jak zawsze, zależą od poziomu doświadczenia.

- Junior - ok. 5-6 tysięcy

- Mid/Regular - ok. 8-10 tysięcy

- Senior - ok. 10-14 tysięcy

Pracodawcy, w zależności od doświadczenia, mogą oferować o wiele więcej i szczególnie przy współpracy B2B i większym doświadczeniu, nie jest problemem przekroczenie granicy 20 000 PLN netto (na fakturze). B2B jest natomiast stosunkowo rzadko oferowane młodszym specjalistom.

Podsumowanie

Rola pentestera w dzisiejszym świecie cyfrowym jest nieoceniona. W obliczu rosnącej liczby zagrożeń, specjaliści od testów penetracyjnych stają się kluczowymi postaciami w obronie przed cyberatakami. Ich umiejętności, wiedza i narzędzia, którymi się posługują, są niezbędne do zabezpieczania systemów. Dla tych, którzy rozważają karierę w tej dziedzinie, przyszłość wygląda obiecująco, zarówno pod względem możliwości rozwoju zawodowego, jak i atrakcyjnych wynagrodzeń. Jeśli masz pasję do rozwiązywania problemów, fascynują cię technologie i chcesz być na pierwszej linii obrony przed cyberprzestępcami, kariera pentestera może być idealnym wyborem dla ciebie.